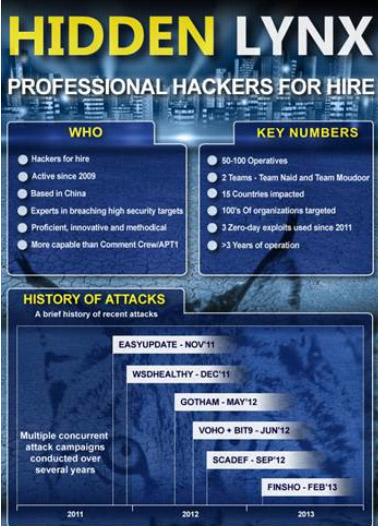

În ultimii ani, au apărut o serie de rapoarte care detaliază activitățile unor actori din spatele diferitelor atacuri cibernetice. Echipa SymantecSecurity Responsea observat în mod continuu un grup pe care îl consideră unul dintre cele mai revelante din categorie. L-am denumit Hidden Lynx – după un string(secvenţă de caractere) pe care l-am identificat în comunicaţiile de tip comandă-și-control la nivel de server. Acest grup se defineşte printr-o ambiţie unică,care o depășeste pe cea a altor grupuri bine-cunoscute, cum ar fi APT1/CommentCrew.

Caracteristicile cele mai importante aleacestuigrupsunt:

• cunosţinte tehnice

•agilitate

•organizare

•creativitate

•răbdare

Aceste atribute sunt vizibile în cadrul campaniilor constante realizate împotriva mai multor obiective în acelaşi timp şi pe o perioadă susţinută. Aceştia pionierii „watering hole”, tehnică de ambuscadă folosită pentru a distruge obiective, au acces în timp util la ceea ce numim vulnerabilitati „zero-day” și, în acelaşi timp, au tenacitatea și răbdarea unui vânător inteligent, vizând compromiterea lanțului de aprovizionare şi atingerea în mod direct a țintei. Aceste atacuri asupra lanțului de aprovizionare sunt efectuate prin infectarea calculatoarelor unui furnizor ţintă.Apoi, le rămâne doar să aștepte ca aceste computere infectate să fie instalate și să contacteze centrul.În mod clar, aceste acțiuni sunt calculate şi nu sunt simple incursiuni impulsive ale unor amatori.

Acest grup nu se limitează doar la o serie de obiective, ci are în vedere sute de organizații din țări diferite, toate în același timp. Având în vedere amploarea, numărul de obiective și țările implicate, deducem că acest grup este, cel mai probabil, o organizaţie de hackeri profesionişti gata de angajare, subcontractată de diverşi clienți pentru a furniza informații. Vorbim aici de furt de informaţie la cerere, indiferent de cerinţele clienților, deci cu o gamă variată de obiective.

În prima linie a acestui grup se află o echipă care utilizează instrumentede unică folosință, împreună cu tehnici de bază, eficiente pentru a ataca mai multe ţinte diferite. Aceştia pot acționa, de asemenea, în calitate de colectori de informații. Am denumit această echipă Moudoor, după numele troian-ului pe care îl folosesc. Moudoor este un troian (backdoor) pe care echipa îl foloseşte din plin, fără a se îngrijora de o eventuală indentificare de către firmele de securitate. Cealaltă echipă acționează ca o unitate de operațiuni speciale, un personal de elită folosit pentru a cuceri cele mai importante sau mai dificile ţinte. Echipa de elită folosește un troian numi tNaidși, prin urmare, este cunoscută sub numele de echipa Naid. Spre deosebire de Moudoor, troianul Naid este utilizat cu moderație și cu grijă, pentru a evita detectarea și capturarea, precum o armă secretă folosită numai atunci când eșecul devine un final posibil.

Ȋncepând cu 2011, am observat cel puțin șase astfel de campanii importante conduse de către acest grup. Cea mai importantă dintre aceste campanii este campania VOHO, din iunie 2012. Ceea ce a fost diferit în cadrul acestui atac a fost utilizarea tehnicii de watering hole și compromiterea infrastructurii de securite a Bit9. Campania VOHO a tintit subcontractorii guvernului american ale căror sisteme erau protejate de sistemul de protecție software al Bit9. Atunci când progresul Hidden Lynx a fost blocat de acest obstacol, aceştia şi-au reconsiderat rapid opțiunile și au constatat că cea mai bună modalitate de a continua este aceea de a compromite centrul sistemului de protecție în sine. Este exact ceea ce au şi făcut atunci când şi-au focusat atenția asupra Bit9 și când le-au atacat sistemele de securitate. Odată trecut acest obstacol, atacatorii şi-au gasit repede drumul în fişierul de infrastructură care stătea la baza modelului de protecție Bit9. Apoi, au folosit acest sistem pentru a insera un număr de fișiere malware, acestea folosind,la rândul lor,la compromiterea obiectivelor reale.

Lasă un răspuns